Microsoft: Οι επιχειρήσεις κινδυνεύουν από νέα τεχνική επίθεσης

Σύμφωνα με μία προειδοποίηση που εξέδωσε η Microsoft την Τρίτη, μία νέα τεχνική επίθεσης που ονομάζεται «σύγχυση εξάρτησης» ή «επίθεση υποκατάστασης» (dependency confusion), μπορεί να χρησιμοποιηθεί για να μολύνει τη διαδικασία δημιουργίας εφαρμογών σε εταιρικά περιβάλλοντα.

Η τεχνική επίθεσης βασίζεται σε στοιχεία όπως διαχειριστές πακέτων, δημόσιες και ιδιωτικές αποθήκες πακέτων και διαδικασίες κατασκευής.

Σήμερα, οι προγραμματιστές σε μικρές ή μεγάλες εταιρείες χρησιμοποιούν διαχειριστές πακέτων για λήψη και εισαγωγή βιβλιοθηκών που στη συνέχεια συναρμολογούνται χρησιμοποιώντας εργαλεία κατασκευής για να δημιουργήσουν μια τελική εφαρμογή.

Αυτή η εφαρμογή μπορεί να προσφερθεί στους πελάτες της εταιρείας ή μπορεί να χρησιμοποιηθεί εσωτερικά στην εταιρεία ως εργαλείο για τους εργαζομένους της.

Ωστόσο, ορισμένες από αυτές τις εφαρμογές μπορεί να περιέχουν επίσης έναν ιδιόκτητο ή εξαιρετικά ευαίσθητο κώδικα, ανάλογα με τη φύση τους. Γι’ αυτές τις εφαρμογές, οι εταιρείες χρησιμοποιούν συχνά ιδιωτικές βιβλιοθήκες που αποθηκεύουν μέσα σε ένα ιδιωτικό (εσωτερικό) αποθετήριο πακέτων, που φιλοξενείται εντός του δικτύου της εταιρείας.

Όταν οι προγραμματιστές της εταιρείας δημιουργούν εφαρμογές, συνδυάζουν αυτές τις ιδιωτικές βιβλιοθήκες με δημόσιες, που έχουν ληφθεί από δημόσιες πύλες πακέτων, όπως npm, PyPI, NuGet ή άλλες.

Όπως ανακάλυψαν ερευνητές ασφαλείας, υπάρχει μία νέα τεχνική επίθεσης που ονομάζεται «σύγχυση εξάρτησης» και επιτίθεται σε αυτά τα μικτά περιβάλλοντα δημιουργίας εφαρμογών εντός μεγάλων εταιρειών.

Οι ερευνητές έδειξαν ότι εάν ένας εισβολέας μάθει τα ονόματα των ιδιωτικών βιβλιοθηκών που χρησιμοποιούνται στη διαδικασία δημιουργίας εφαρμογών μιας εταιρείας, μπορεί να καταχωρήσει αυτά τα ονόματα σε δημόσια αποθετήρια πακέτων και να ανεβάσει δημόσιες βιβλιοθήκες με το ίδιο όνομα, που περιέχουν κακόβουλο κώδικα.

Η επίθεση “dependency confusion” λαμβάνει χώρα όταν οι προγραμματιστές δημιουργούν τις εφαρμογές τους σε εταιρικά περιβάλλοντα και ο διαχειριστής πακέτων δίνει προτεραιότητα στη (κακόβουλη) βιβλιοθήκη που φιλοξενείται στο δημόσιο αποθετήριο, αντί για την εσωτερική βιβλιοθήκη με το ίδιο όνομα.

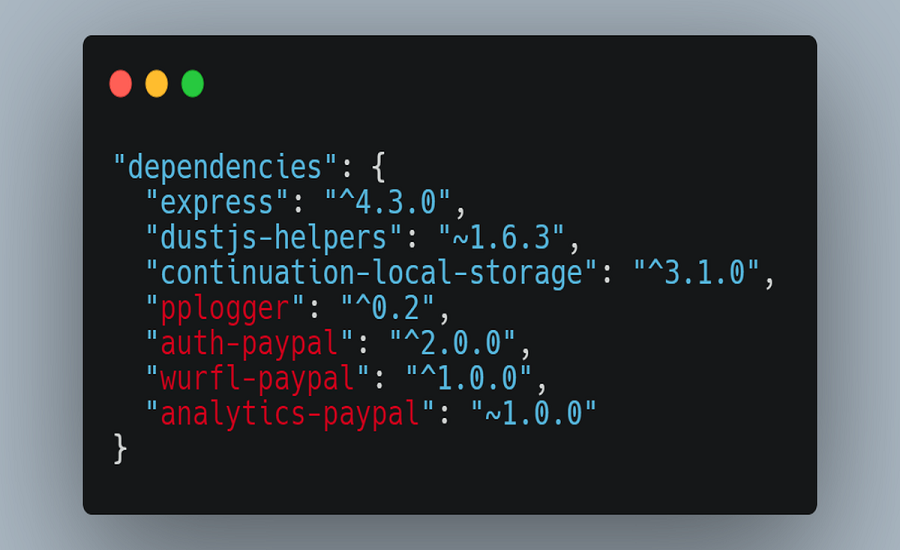

Η ερευνητική ομάδα κατάφερε να ανακαλύψει αυτή την επίθεση, σε περιπτώσεις όπου μεγάλες εταιρείες τεχνολογίας διέρρευσαν κατά λάθος τα ονόματα διαφόρων εσωτερικών βιβλιοθηκών και στη συνέχεια κατέγραψαν αυτές τις ίδιες βιβλιοθήκες σε αποθετήρια πακέτων όπως npm, RubyGems και PyPI.

Χρησιμοποιώντας αυτήν τη μέθοδο, οι ερευνητές δήλωσαν ότι φόρτωσαν με επιτυχία δικό τους κώδικα σε εφαρμογές που χρησιμοποιούνται από 35 μεγάλες εταιρείες τεχνολογίας, όπως οι Apple, Microsoft, PayPal, Shopify, Netflix, Yelp, Uber και άλλες.

Αλλά εκτός από τα npm, RubyGems και PyPI, άλλοι διαχειριστές πακέτων είναι επίσης ευάλωτοι, συμπεριλαμβανομένων των JFrog, Maven Central και NuGet.

Ενώ η ερευνητική ομάδα είπε ότι ενημέρωσε όλες τις επηρεαζόμενες εταιρείες και αποθετήρια πακέτων, η Microsoft φαίνεται ότι έχει πάρει πιο σοβαρά αυτό το ζήτημα.

Μετά τη δημοσίευση των ερευνών της ομάδας ασφαλείας την Τρίτη, η εταιρεία που διαχειρίζεται επίσης το διαχειριστή πακέτων NuGet για προγραμματιστές .NET, δημοσίευσε μια προειδοποίηση που περιγράφει λεπτομερώς την τεχνική «σύγχυσης εξάρτησης», την οποία η Microsoft αποκαλεί «επίθεση υποκατάστασης».

Μερικές από τις συστάσεις είναι:

- Αναφέρετε μία ιδιωτική ροή, όχι πολλαπλών

- Προστατέψτε τα ιδιωτικά πακέτα σας, χρησιμοποιώντας ελεγχόμενα πεδία σε δημόσια αποθετήρια πακέτων

- Χρησιμοποιήστε δυνατότητες επαλήθευσης από την πλευρά του πελάτη, όπως version pinning και επαλήθευση ακεραιότητας

Δεν υπάρχουν σχόλια